app漏洞測試支持

服務方式人工服務

網站漏洞測試支持

**方式服務好

技術實力十一年實戰經驗

網站權限安全設置

網站文件夾的權限安全分配, 防止網站目錄跨站影響其他網站的安全。ASP安全設置、PHP安全設置、.net安全設置、CGI安全設置、組策略安全設置。網站數據庫 SQL2005 SQL2008 Mysql Oracle 等的數據庫安全設置,以及數據庫賬號的權限安全分配。Nginx、Apache、IIS、JSP+Tomcat等網站所需的環境,進行人工的安全加固。

網站服務器防設置

針對服務器遭遇攻擊進行有效的安全防御,根據攻擊的特征和tcp連接數等特點進行自動屏蔽,不影響網站的正常訪問。IP自動解封以及日志,從而達到網站防的效果,也是行業網站里防安全解決方案。

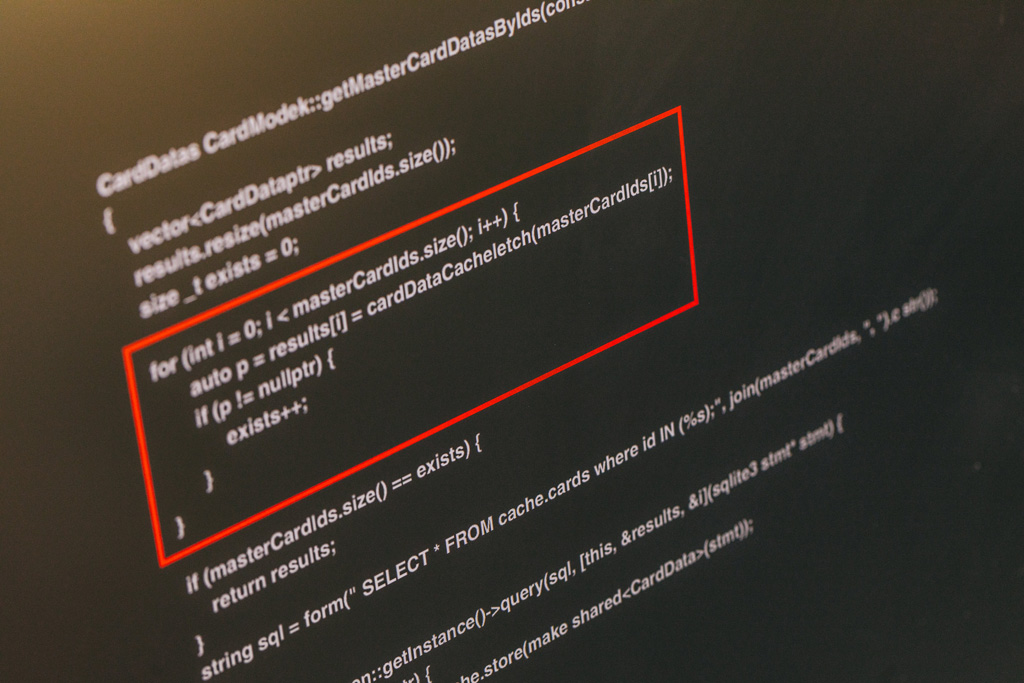

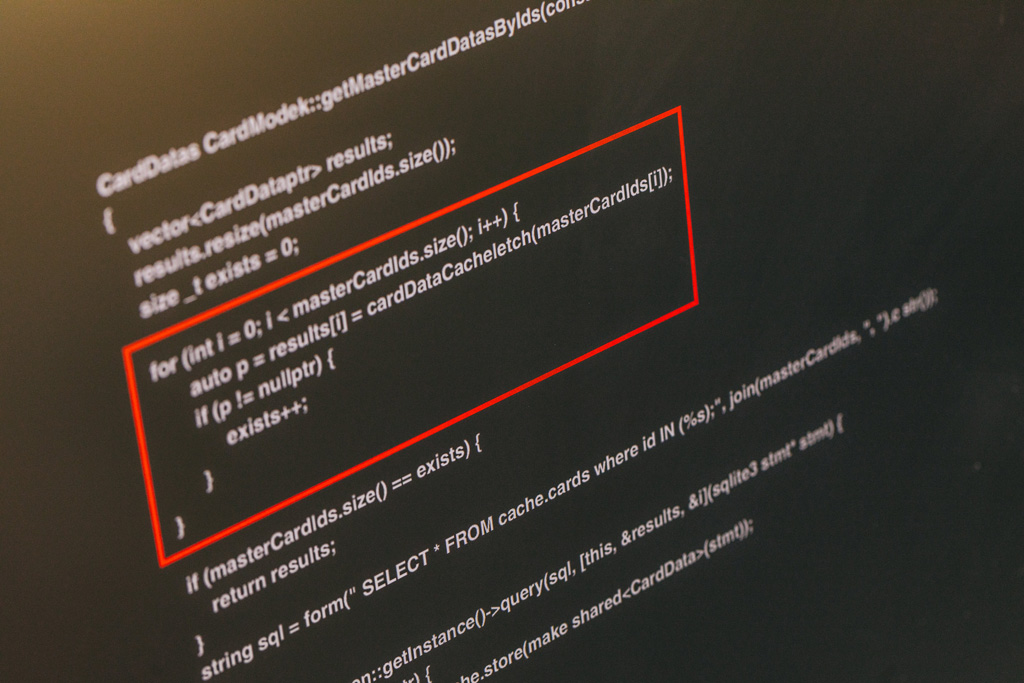

Webshell、木馬清理

對網站目錄里的文件進行全面的檢測和清理,對于一句話webshell、加密的網站木馬,黑鏈木馬,百度快照木馬,圖片類的腳本木馬,進行有效的查殺和清理,global.asa木馬,及以設備名字命名的文件進行強制的和清理,從而達到木馬的。

系統木馬的主動防御

對服務器系統里的內核木馬,和rootkit后門木馬進行深度的挖掘和清理,sine安全木馬主動防御策略對國內外流行的隱藏木馬,自身木馬和后門進行有效的查殺,系統內核文件和DLL系統文件進行了全面的防篡改和,達到以靜制動,秒級的查殺!

目前移動互聯網中,區塊鏈的網站越來越多,在區塊鏈安全上,很多都存在著網站漏洞,區塊鏈的提幣,會員賬號的存儲性XSS截取漏洞,賬號安全,等等關于這些區塊鏈的漏洞,我們SINE安全對其進行了整理與總結。目前整個區塊鏈網站安全市場的需求是蠻大的,很多區塊鏈網站,也叫數字平臺,以及數字,虛擬錢包,區塊鏈錢包,整體上的區塊鏈網站架構是分5個層,一層是區塊鏈的應用層:分發行機制,分配機制。第二層是激勵層,第三層是共識層:POW,第四層是P2P網絡,區塊鏈傳播機制,安全驗證機制。第五層就是數據層:分區塊數據,鏈式結構,數字簽名,哈希函數,Merkle樹,非對稱加密。

在我們SINE安全對區塊鏈網站進行安全檢測,與安全滲透的過程中,發現很多網站漏洞,針對于區塊鏈漏洞我們總結如下:一般出現網站漏洞的地方存在于網站的邏輯漏洞,在會員注冊,會員登錄,區塊鏈管理:像充幣,轉幣,提幣。委托交易,買入賣出(法幣,,usdt等等)賬戶的密碼安全(密碼,手機短信驗證),第三方支付平臺(API接口支付)。在實際安全測試當中,比較容易發現的漏洞如下:

清理攻擊者

如果不幸還是被攻擊者入侵服務器,那么用戶需要時間查找不正常IP,將攻擊者清除,并鎖定與服務器,對文件進行掃描,關閉后門等方式及時修復服務器。

服務器的后門木馬查殺360殺毒,并更新木馬庫,對服務器進行全面的安全檢測與掃描,修復系統補丁,對網站的代碼進行人工的安全檢測,對網站漏洞的檢測,網站木馬后門的檢測,也可以使用webshell查殺工具來進行查殺,重要的是木馬規則庫。網站日志,服務器日志一定要提前開啟,開啟審核策略,包括一些服務器系統的問題,安裝的軟件出錯,管理員操作日志,登錄服務器日志,以便方便后期出現服務器被黑事件,可以進行分析查找并溯源。網站的日志也要開啟,IIS下開啟日志記錄,apache等環境請直接在配置文檔中進行日志的開啟與日志路徑配置。以上就是服務器被黑,該如何的查找被黑的痕跡,下一篇會跟大家講如何更好的做好服務器的署。

網站安全維護當中,程序代碼的設計邏輯漏洞,以及用戶權限越權漏洞是比較常見的,在許許多多的電商以及APP網站里,很多前端業務需要處理的部分驗證了用戶的登錄狀態,并沒有詳細的對后面的一些功能以及業務的處理進行用戶權限的安全判斷,導致發生一些管理員用戶權限操作的業務,可以用普通用戶權限去執行,導致網站越權漏洞的發生。

Sine陳技術 人也隨和直爽,昨晚還熬夜主動幫解決服務器問題,很感動!這么熱情務實有擔當的高手真難得,可以成為的朋友!——向Sinesafe致敬!

http://4koz.com